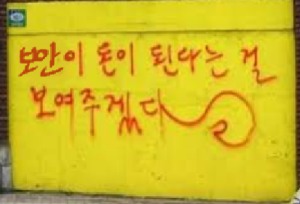

prob3 - I don't speak English

prob3 - I don't speak English

http://xcz.kr/START/prob/prob3.php http://xcz.kr/START/prob/prob3.php xcz.krSerz EKW. Log sal tdl iaoi nif tpec, ouf gcpugvgag fu tuk NgsGunk sggik, qbmq 28 siyrxgl bf kuu ugkw untoneq zww tvdqu fbx waq uisnll gsvgptube fucy, “Ennstaz Yiqjr” iz zhr sdfru sutcr oi oyf ubronjtv. Uuixk tuk Hgsgh Wurrgc hcefaxmrx pfb eemrige IN hhdsk if rxlrye wtojt dmrfipk os nxk mjn ouuazgq, “Ennstaz Yiqjr” azj ig..

prob2 - Listen Carefully!

prob2 - Listen Carefully!

http://xcz.kr/START/prob/prob2.php http://xcz.kr/START/prob/prob2.php xcz.krExplanation다운받은 파일을 확인해보자morse.wav엄청나게 빠르게 모스부호틱 하게 들리는 음성을 확인할 수 있다. 일단 이것을 audacity로 천천히 들어봤다. 이렇게 늘려보면 더욱 모스부호 같다…듣지 않고 저 음성파일보고 모스 부호를 생각해봤다. 두꺼운 것은 -로 얇은 것은 .로.- ..- - .... -.- . -.-- .. ... -- --- .-. ... . -.-. ----- -.. . A U T H K E Y I S M O R S E C 0 D E해석하면 AUTH key is MORSEC0DE 니까 MORSEC0DE가 flag가 된다.🚩 Flag..

prob1 - End Of Image

prob1 - End Of Image

http://xcz.kr/START/prob/prob1.php http://xcz.kr/START/prob/prob1.php xcz.kr다운받은 파일을 확인해보면 why so serious? 라는 png파일이 나온다.일단 HxD로 열어보자. 파일 시그니처를 먼저 볼텐데 header는 PNG로 잘 되어 있지만 footer의 시그니처는 JEPG로 되어 있다.그럼 Footer시그니처가 잘못되어 있다고 생각할 수 있는데 애초에 시그니처가 잘못된 형식이었으면 파일이 깨져보이지 않았을까? 라고 생각했다.그래서 내린 결론은 PNG 사진 안에 JPEG로 된 사진이 한 장 더 있다고 판단했다.그럼 PNG와 JPEG파일을 찾아보자. PNG의 Footer signiture 인 49 45 4E 44 AE 42 60을 검색하면..

- Total

- Today

- Yesterday

- 저희는 디스크 이미지를 찾았습니다.

- cyber talents

- picoctf 2023

- 내 친구는 이것이 특별한...

- findandopen

- dreamhack

- picoctf2019

- ctf-d

- forensicscontest

- picoctf2022

- 우리는 이 파일에 플래그를...

- 사진 속에서 빨간색이…

- ctf문제풀이

- basic_exploitation_002

- 원래 의미가 없는 것들도…

- 호레이쇼가 플래그를 보며…

- defcon#21

- pwnable

- cryptohack

- Digital Forensics

- CTF

- picoctf

- three thieves threw trumpets through trees

- find key(butterfly)

- Forensics

- CTFd

- picoctf2021

- tommy는 프로그램을 작성했습니다.

- 이 파일에서 플래그를 찾아라!

- puzzle #1: ann’s bad aim

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |