티스토리 뷰

Problem

Explanation

[wireshark] 로 열어보면 Protocol을 TFTP를 사용하고 있음

[File] → [Export Objects] → [TFTP] 를 선택하면 뭘 전송했는지 알 수 있음

먼저 텍스트 파일인 instructions을 추출했더니 암호를 얻게 되었다.

GSGCQBRFAGRAPELCGBHEGENSSVPFBJRZHFGQVFTHVFRBHESYNTGENAFSRE.SVTHERBHGNJNLGBUVQRGURSYNTNAQVJVYYPURPXONPXSBEGURCYNA

두번째 plan 파일을 추출했는데 확장자를 알 수 없어 HxD로 열어보니 암호를 얻었다.

VHFRQGURCEBTENZNAQUVQVGJVGU-QHRQVYVTRAPR.PURPXBHGGURCUBGBF

두 문장을 ROT13으로 돌려보니

TFTPDOESNTENCRYPTOURTRAFFICSOWEMUSTDISGUISEOURFLAGTRANSFER.FIGUREOUTAWAYTOHIDETHEFLAGANDIWILLCHECKBACKFORTHEPLAN

IUSEDTHEPROGRAMANDHIDITWITH-DUEDILIGENCE.CHECKOUTTHEPHOTOS

[띄어쓰기 버전]

TFTP DOESNT ENCRYPT OUR TRAFFIC SO WE MUST DISGUISE OUR FLAG TRANSFER. FIGURE OUT A WAY TO HIDE THE FLAG AND I WILL CHECK BACK FOR THE PLAN

I USED THE PROGRAM AND HID IT WITH-DUE DILIGENCE. CHECK OUT THE PHOTOS

[해석]

TFTP는 트래픽을 암호화하지 않으므로 플래그를 전송할 때 위장해야한다. 플래그를 숨기는 방법을 알아내면 계획을 다시 확인할 것이다.

나는 그 프로그램을 사용했고 그것을 신중하게 숨겼다. 사진을 확인해라. 비밀번호는 DUEDILIGENCE

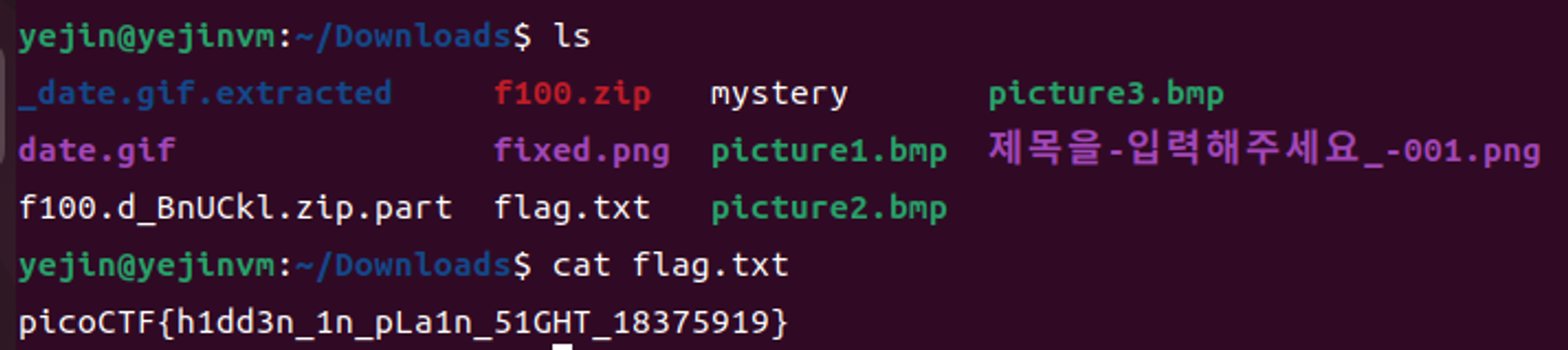

숨겨져 있는 파일을 추출하자.

steghide를 사용하여 숨어 있는 파일을 추출한다.

🔑: picoCTF{h1dd3n_1n_pLa1n_51GHT_18375919}

'WARGAME > PicoCTF' 카테고리의 다른 글

| picoCTF2019 - c0rrupt (0) | 2024.04.27 |

|---|---|

| picoCTF2019 - WhitePages (0) | 2024.04.27 |

| picoCTF2023 - advanced-potion-making (0) | 2024.04.26 |

| picoCTF2023 - FindAndOpen (0) | 2024.04.26 |

| picoCTF2023 - FindAndOpen (0) | 2024.04.26 |

- Total

- Today

- Yesterday

- CTF

- puzzle #1: ann’s bad aim

- Forensics

- 이 파일에서 플래그를 찾아라!

- 내 친구는 이것이 특별한...

- dreamhack

- CTFd

- defcon#21

- cyber talents

- 원래 의미가 없는 것들도…

- picoctf2022

- tommy는 프로그램을 작성했습니다.

- findandopen

- picoctf2019

- 우리는 이 파일에 플래그를...

- cryptohack

- ctf-d

- 저희는 디스크 이미지를 찾았습니다.

- ctf문제풀이

- 사진 속에서 빨간색이…

- Digital Forensics

- picoctf2021

- pwnable

- 호레이쇼가 플래그를 보며…

- forensicscontest

- basic_exploitation_002

- three thieves threw trumpets through trees

- picoctf

- picoctf 2023

- find key(butterfly)

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |