티스토리 뷰

Problem

While a fugitive in Mexico, Mr. X remotely infiltrates the Arctic Nuclear Fusion Research Facility’s (ANFRF) lab subnet over the Interwebs. Virtually inside the facility (pivoting through a compromised system), he conducts some noisy network reconnaissance. Sadly, Mr. X is not yet very stealthy.

Unfortunately for Mr. X, the lab’s network is instrumented to capture all traffic (with full content). His activities are discovered and analyzed… by you!

Here is the packet capture containing Mr. X’s activity. As the network forensic investigator, your mission is to answer the following questions:

- What was the IP address of Mr. X’s scanner?

- For the FIRST port scan that Mr. X conducted, what type of port scan was it? (Note: the scan consisted of many thousands of packets.) Pick one:

- What were the IP addresses of the targets Mr. X discovered?

- What was the MAC address of the Apple system he found?

- What was the IP address of the Windows system he found?

- What TCP ports were open on the Windows system? (Please list the decimal numbers from lowest to highest.) X-TRA CREDIT (You don’t have to answer this, but you get super bonus points if you do): What was the name of the tool Mr. X used to port scan? How can you tell? Can you reconstruct the output from the tool, roughly the way Mr. X would have seen it?

멕시코에 망명 중인 X 씨는 인터넷을 통해 북극핵융합연구시설(ANFRF)의 연구소 서브넷에 원격으로 잠입한다. 그는 사실상 시설 내부에서 (손상된 시스템을 통해) 노이즈가 많은 네트워크 정찰을 수행하지만 X 씨는 아직 그다지 은밀하지 않다…

X 씨에게 불행하게도, 연구소의 네트워크는 모든 트래픽을 캡처하도록 구성되어 있어. X의 활동은 발견되었다.

1. X 씨의 스캐너의 IP 주소는?

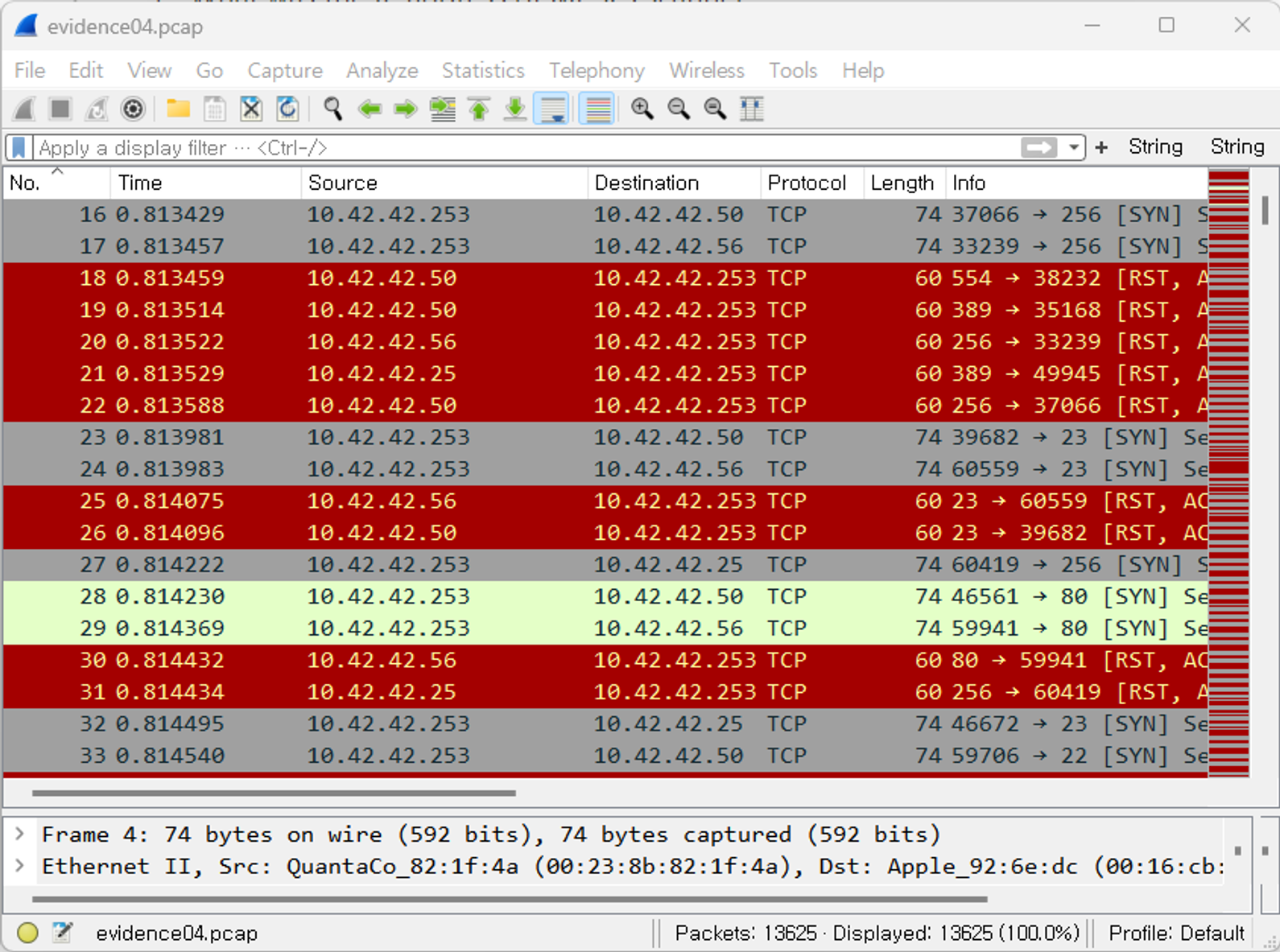

다운 받은 pcap 파일을열어보면 바로 알 수 있다. 스캐너의 IP를 알아내야하는데 잘 모르겠으면 [info]를 보면 된다. 10.42.42.253 → 10.42.42.50 으로 보내고 있는 16번의 info를 보면 [SYN]을 보내고 있다. SYN은 동기화의 뜻으로 세션을 성립할 때 가장 먼저 보내는 패킷이다.

어렴풋이 네트워크 수업에서 들은 지식으로는 서버에 요청을 시작할 때, SYN을 보내고 서버가 SYN+ACK을 보내면 통신을 시작하는 것으로 이해해서 이 패킷 또한 서버와으 통신을 위해 SYN을 보내고 있다고 판단했다.

즉 [Source] 측이 X의 스캐너 IP 인 것!

2. X씨가 수행한 첫 번째 포트 스캔의 경우 어떤 유형의 포트 스캔이었는가? (TCP SYN, TCP ACK, UDP, TCP Connect, TCP XMAS, TCP RST 중 선택)

클라이언트 VS 서버

TCP SYN:

열린포트응답: SYN 보냄 → SYN+ACK 받음 → RST 보냄

닫힌 포트: SYN 보냄 → RST + ACK 받음

TCP ACK: 방화벽 필터링 정책인 룰셋을 테스트하기 위한 스캔

UDP

- 열린 포트: UDP 응답 오거나 응답 없음

- 닫힌 포트: ICMP 메세지 응답

TCP Connect: 전형적인 TCP 스캔

열린 포트: SYN 보냄 → SYN+ACK 받음 → ACK 보냄 → RST+ACK 보냄

닫힌 포트: SYN 보냄 → RST+ACK 받음

TCP XMAS:

열린 포트: FIN/PHS/URG 보냄 → 응답없음

닫힌 포트: FIN/PHS/URG 보냄 → RST+ACK 받음

[Source]를 내림차순으로 정리해주고 10.42.42.253이 시작하는 곳으로 가면 다 [SYN]을 보내는 것을 확인할 수 있다. [SYN]을 보내는 연결이 TCP SYN 스캔 or TCP Connect 둘 중 하나 연결인데…

스크롤해서 내려보면 ACK를 받는다. 포트가 열려 있으니 보낸 TCP Flag를 확인해보면 SYN 보냄 → ACK 보냄 → RST+ACK 보냄 이다.

즉 TCP Connect Scan 인 것!!

3. X 씨가 발견한 대상의 IP 주소는?

방법1. [Destination]만 봐도 확인할 수 있는 문제이다. 10.42.42.25, 10.42.42.50, 10.42.42.56 세가지!

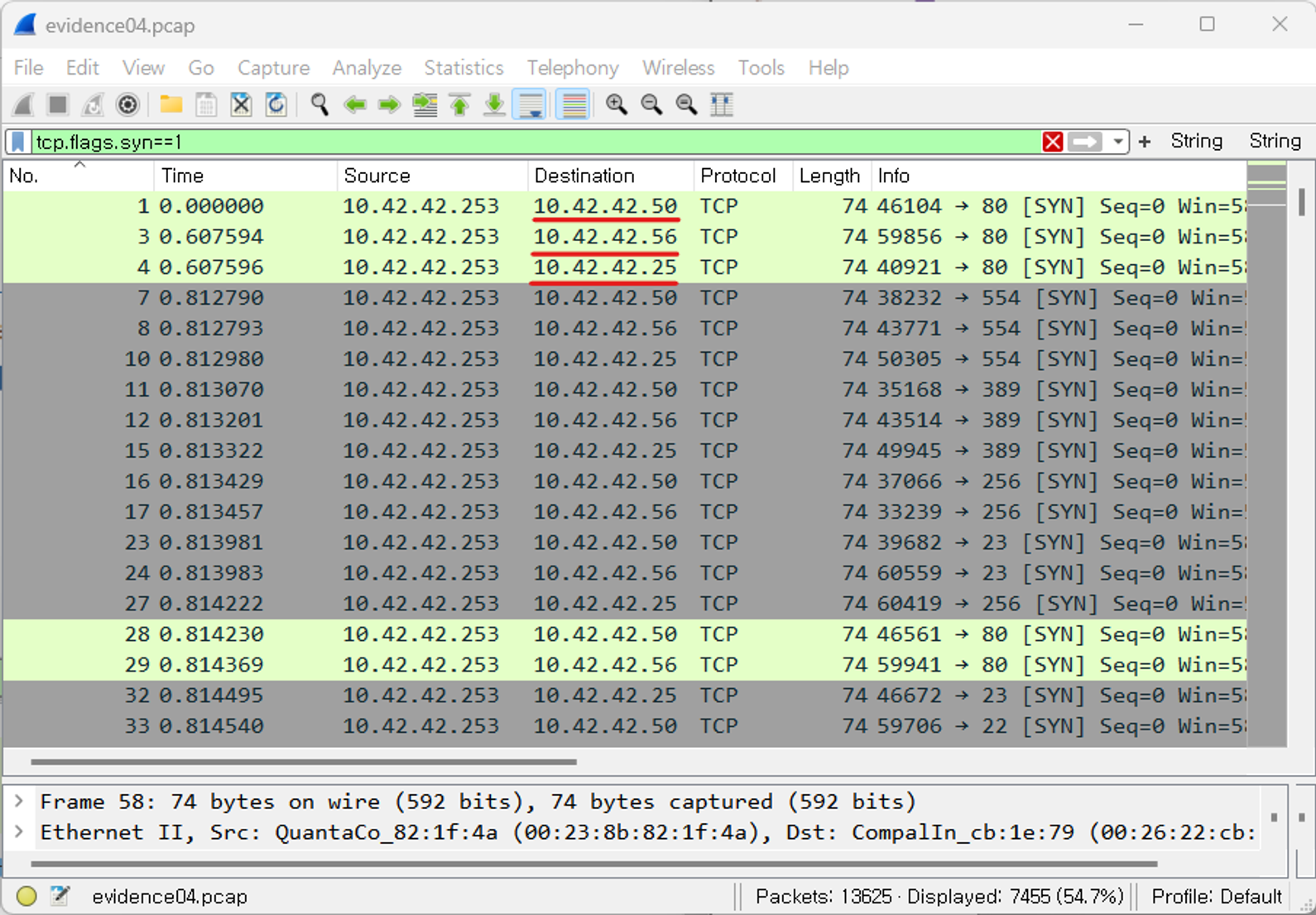

방법 2. [필터링으로 찾는 방법] tcp.flags.syn==1 로 검색한다. SYN=1 인 경우를 찾는 것인데 이 뜻은 SYN이 활성화 되어 있는 것을 검색한 것!

4. 그가 찾은 애플 시스템의 MAC 주소는?

찾은 목적지 3개를 살펴보자.

[Destination] → 10.42.42.25는 Apple_92 이니 바로 찾은 셈이다. MAC 주소는 00:16:cb:92:6e:dc 이다. 다른 IP도 Apple 일 수 도 있으니 확인해보자.

[Destination] → 10.42.42.50는 CompalIn이다.

[Destination] → 10.42.42.56도 CompalIn이다.

5. 그가 찾은 윈도우 시스템의 IP 주소는?

10.42.42.25만 Apple이니까 나머지 두 주소 (10.42.42.50 & 10.42.42.56)이 Windows아닐까? 라고 생각했다.

운영체제 마다 좀 다르지만 ping 명령어에 따른 ttl값이 정해져 있는데 보통 Linux → 64, Windows → 128, Cisco → 256이다.

[ip.src==10.42.42.56 or ip.dst==10.42.42.56] 검색해서 Ping을 보면, ttl값이 64이니 리눅스.

[ip.src==10.42.42.50 or ip.dst==10.42.42.50] 를 검색해서 Ping을 보면 ttl 값이 128이다.

즉 10.42.42.50의 운영체제가 Windows 라는 뜻이다.

6. Windows 시스템에서 열려 있던 TCP 포트는?

Windows 시스템의 IP가 10.42.42.50 이라는 것을 알았으니 SYN+ACK을 받은 패킷을 찾아보면 포트가 열린 곳을 찾을 수 있다.

[ip.addr == 10.42.42.50&&tcp.flags.ack ==1&& tcp.flags.syn==1]

검색 결과 135번 과 139번만 나온다.

2023/May/17 solved.

'WARGAME > forensicscontest' 카테고리의 다른 글

| Puzzle #3: Ann’s AppleTV (0) | 2024.05.05 |

|---|---|

| Puzzle #2: Ann Skips Bail (0) | 2024.05.05 |

| Puzzle #1: Ann’s Bad AIM (0) | 2024.04.28 |

- Total

- Today

- Yesterday

- ctf문제풀이

- 우리는 이 파일에 플래그를...

- 이 파일에서 플래그를 찾아라!

- three thieves threw trumpets through trees

- Forensics

- findandopen

- puzzle #1: ann’s bad aim

- CTF

- basic_exploitation_002

- Digital Forensics

- picoctf2019

- find key(butterfly)

- cyber talents

- ctf-d

- picoctf 2023

- 호레이쇼가 플래그를 보며…

- picoctf2022

- 원래 의미가 없는 것들도…

- defcon#21

- picoctf2021

- tommy는 프로그램을 작성했습니다.

- 사진 속에서 빨간색이…

- 저희는 디스크 이미지를 찾았습니다.

- forensicscontest

- cryptohack

- dreamhack

- CTFd

- 내 친구는 이것이 특별한...

- picoctf

- pwnable

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |