티스토리 뷰

여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.

CSRF 취약점을 이용해 플래그를 획득하세요.

Explanation

Guest와 admin 계정이 존재하는 걸 소스코드에서 알 수 있었다.

비밀번호는 수정하는 change_password 페이지의 함수. 여기에 비밀번호를 변경하는 코드가 있기 때문에 flag를 통해 비밀번호를 변경하는 파라미터를 보내면 된다.

일단 id가 존재해야 change_password에 접속할 수 있으니 guest로 로그인 해준다.

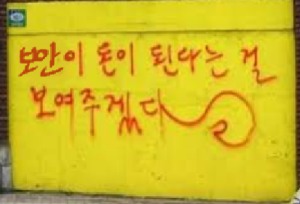

변조된 공격코드 <img>태그를 사용했다. <img scr = “/change_password?pw=admin”> change_password에 pw를 admin으로 변경하는 파라미터를 전송한다.

그 뒤 id: admin, password: admin으로 로그인하면 플래그가 출력된다.

🔑: DH{c57d0dc12bb9ff023faf9a0e2b49e470a77271ef}

'WARGAME > dreamhack' 카테고리의 다른 글

| [forensic] - Windows Search (0) | 2024.05.05 |

|---|---|

| [Pwnable] Return address overwrite (0) | 2024.05.05 |

| [pwnable] shell_basic (0) | 2024.05.05 |

| [pwnable] basic_exploitation_002 (0) | 2024.05.05 |

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

TAG

- picoctf 2023

- 저희는 디스크 이미지를 찾았습니다.

- 사진 속에서 빨간색이…

- CTFd

- 호레이쇼가 플래그를 보며…

- 이 파일에서 플래그를 찾아라!

- CTF

- find key(butterfly)

- picoctf2021

- defcon#21

- 원래 의미가 없는 것들도…

- picoctf

- cyber talents

- forensicscontest

- findandopen

- 우리는 이 파일에 플래그를...

- basic_exploitation_002

- tommy는 프로그램을 작성했습니다.

- dreamhack

- Forensics

- cryptohack

- 내 친구는 이것이 특별한...

- three thieves threw trumpets through trees

- puzzle #1: ann’s bad aim

- picoctf2022

- ctf문제풀이

- ctf-d

- Digital Forensics

- picoctf2019

- pwnable

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

글 보관함